刚买的百万豪车,怎么就成了“黑车”?

如果在十年前,你买一辆汽车,那么它的主人一定是你。但是现在,当你狠下心来入手一辆百万豪车,它的主人随时可能变成别人。

这并非耸人听闻,原因很简单,十年前没有无人驾驶,更没有车联网(2010年,百度“车联网”关键词才第一次被搜索)。如今这些技术已经逐渐成为汽车的标配,汽车升级为名副其实、万物互联时代的智能终端设备。

与此同时,有了这样一款高大上的智能汽车,也让黑客们乐此不彼。分分钟都可能成为他们手中的玩具,而你这个土豪司机则不得不变身乘客,瞬间豪车也变成“黑车”(被黑的车......)。

为什么会出现这种情况?

这要从汽车的部件构成说起,通常情况下,汽车的普通车型拥有25到200个不等的ECU(电子控制单元),高级轿车有144个ECU连接,软件代码超过6500万行,无人驾驶的软件代码超过2亿行。5年之后,每一辆智能汽车每天产生的数据量在4000GB左右。

在2016 SyScan360国际前瞻信息安全会议现场,360车联网安全中心安全专家刘健皓表示,黑客之所以能够控制汽车,根本原因在于汽车中使用的计算和联网系统沿袭了既有的计算和联网架构,继承了这些系统天然的安全缺陷。

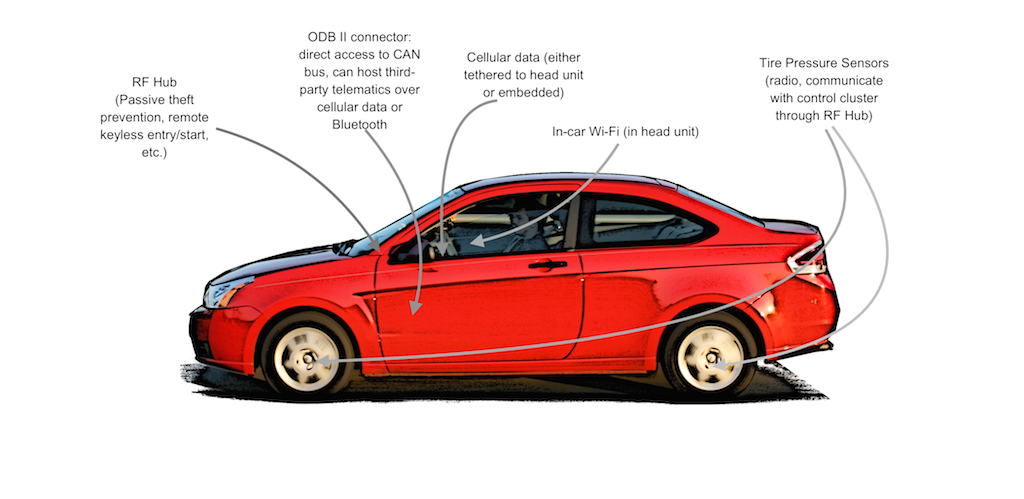

刘健皓同时提到,随着汽车中ECU和连接的增加,会大大增加黑客对汽车的攻击面,尤其是汽车通过通信网络接入互联网连接到云端,每个计算、控制和传感单元,每个连接路径都有可能因存在安全漏洞从而被黑客利用,实现对汽车的攻击和控制。

这也直接解释了,你那台配备无人驾驶、时刻联网,甚至具备人工智能特性,充满科技感又很新潮的百万豪车,为什么随时会被黑客控制了。

事实上,如果我们回顾近两年智能汽车引发的安全事件时,相关的案例不在少数:

2015年7月,两位美国黑客远程破解并控制了克莱斯勒的JEEP汽车,克莱斯勒因此召回了140万辆汽车;

2015年8月,国内某汽车厂商的云服务也曾被爆存在漏洞,可导致车主信息泄露和汽车被远程控制;

2015年10月,欧洲两所大学的研究人员表示,通过无线模块和天线,可以跟踪一个小城市里的所有车辆,跟踪成本不足50万美元;

2016年1月,美国FBI称恐怖组织ISIS正在研究无人驾驶汽车炸弹,并将其应用在自杀式爆炸袭击上;

2016年8月,360汽车安全实验室首次通过传感器漏洞破解了特斯拉自动驾驶系统。

汽车作为公共交通系统的重要组成部分,被黑客控制之后,不仅会导致驾驶者个人的信息和隐私的泄露,还会带来人身和财产伤害和损失,甚至影响公共安全。

那么,有没有办法使得智能汽车不再变“黑车”?

一个很悲伤的答案是,目前你无法避免,只能在一定的范围内预防和减少汽车安全事件发生的几率。

一辆智能汽车,黑客可以用多种方式操控。

也恰恰是因为汽车安全隐患带来的危害性太大,已经引起了政府机构的重视。

2016年10月,中国《节能与新能源汽车技术路线图》正式发布,也明确信息安全成为路线图重要组成部分,对汽车信息安全及汽车全生命周期信息安全保护技术进行了规划。

2016年11月,美国国家公路交通安全管理局正式发布了《汽车最佳网络安全指南》,以帮助汽车制造商应对网络攻击可能给联网汽车带来的安全威胁,提供了如何防止汽车接入未授权网络,保护关键安全系统以及个人数据,以及如何从网络攻击中快速恢复等方法,并进行了广泛的网络安全测试。

既然有政策引路,汽车厂商们自然也责无旁贷,多家汽车厂商已经开始推出多种应对方案和措施,其中包括通用、特斯拉、大众等都通过公开招募安全人员,成立安全公司或者与安全机构合作的方式,来规避汽车的信息安全问题。

但问题也随之而来,受制于投入、人员、技术能力和经验的不足,它们无法通过完善的体系来保证汽车整个生命周期的信息安全。

组团,成为他们一个共同的选择。

日本汽车制造商们已经宣布将在2017年开始建立一个共同的工作组以分享有关黑客入侵和数据外泄的信息,以加强汽车信息安全保护。

中国,作为一个汽车保有量大国,自然也加入了汽车安全保卫战。于是,带着安全基因的360公司也正式宣布成立车联网安全中心,并发布全套汽车安全解决方案。

同时,360还推出了国内首个汽车总线安全测试平台CAN-Pick,该平台是由360车联网安全中心打造的面向汽车总线测试的一个工具系统。

汽车总线安全是汽车信息安全的基础核心,相信开车的人都不陌生。一个汽车总线信息安全检测平台,不仅可以让汽车制造厂商在设计阶段就实现对汽车总线的安全设计和验收,从而还可以预先保障汽车不会被黑客劫持控制,提高汽车的安全性。

当然,这个汽车总线安全测试平台CAN-Pick,也是基于控制器局域网络架构CAN搭建的。

美国科技博客ArsTechnica之前的一篇文章中对CAN的起源进行了详细介绍(这篇文章也强烈建议关注汽车安全的人去仔细品读,会有很大收获)。

早在1986年,作为全球第一大汽车技术供应商的博世公司就开发出汽车使用的控制器局域网络架构CAN,随即成为汽车行业的标准。

最开始各个汽车制造商有自己版本的CAN总线协议,但是在2007年之后生产的汽车则开始遵守ISO 11898-1国际标准,这使得车载系统生产商可以为不同汽车制造商提供同样的系统芯片。

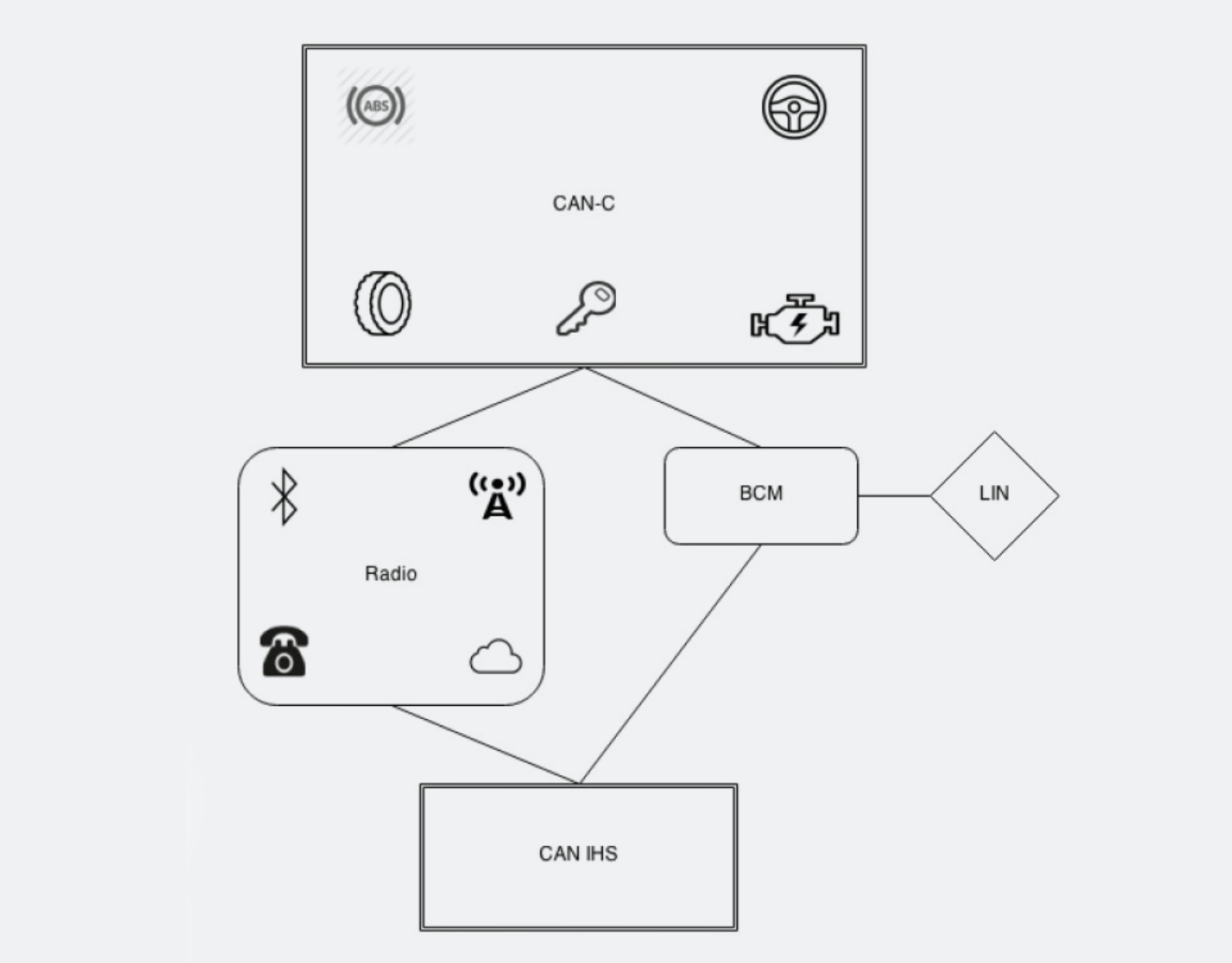

另外,CAN网络又分为CAN-C和CAN IHS。CAN-C控制汽车引擎、点火、防锁死刹车系统甚至是方向盘,可以说是整车的核心。而CAN IHS相对来说属于次要,因为它掌管的是车载收音机和娱乐系统。

CAN IHS可以控制的车内部件以及功能。

也就是说,如果CAN IHS出现问题,那么你的汽车还可以行驶安全,但是一旦CAN-C被黑客控制,那么你的汽车就极度危险了。

不过,如果你驾驶的是一辆智能汽车,那么你需要记住一个常识,目前大部分黑客攻击汽车的手段均需要很靠近所攻击的汽车,所以智能汽车在行驶过程中受到的安全威胁相对比较小。

唯一可怕的是,随着汽车的智能化和互联网化,某种意义上是丰富了黑客攻击的方式和手段,这致使黑客无需靠近车辆,通过非接触式的远程操控,以及后装市场产品的一些漏洞,就可以搞定你的汽车。

这个时候,根本问题就不是安全事件会不会发生了,而是发生之后,驾驶人和汽车厂商该如何快速应对。