WannaCry勒索病毒关乎的是商业模式

编者按:过去的一个周末所有人都被WannaCry勒索病毒搞得神经兮兮,甚至有单位在星期天还在网上紧急发消息让大家务必不要上网。但究竟谁应该为这种勒索病毒的发作负责呢?是操作系统有漏洞的微软?还是发现漏洞不报的NSA?还是不舍得升级的用户?知名科技博主Ben Thompson认为,其实这些只是商业模式错配系统性崩盘的表现。

据估计,受“WannaCry”勒索病毒感染的计算机数量将近有20万,而且随着新变种(原先的病毒已经被安全研究人员偶然杀掉了)的出现,这个数字预计还会上升。对于这些计算机的用户和管理员来说,对这个病毒的名字所提出的问题,他们的答案是真的很想哭。

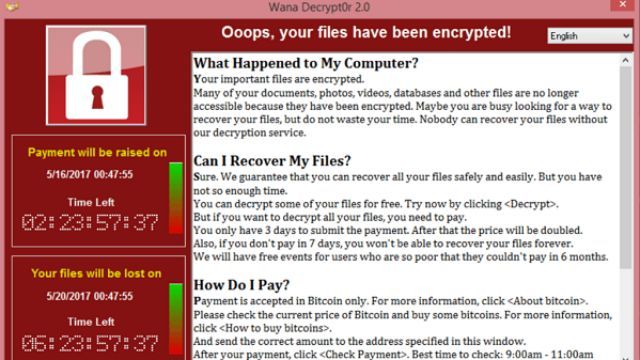

WannaCry属于恶意软件的一种——“勒索软件”。这种软件会对计算机的文件进行加密,然后要求付费来进行解密。勒索软件并不新鲜,但WannaCry的破坏性在于它是基于计算机蠕虫开发的,后者也是恶意软件的一种,会复制自己到同一网络(当然这个网络也包括互联网)的其他计算机上。

蠕虫一直都是最具毁灭性的恶意软件类型之一——也是最著名的恶意软件类型:哪怕是不懂技术的读者可能都听说过Conficker (2008年发作,估计造成了90亿美元的损失),ILOVEYOU (2000年,估计造成了150亿美元的损失),或者MyDoom(2004年,估计造成380亿美元损失)。可以列举的还要很多,但是最近几年就没那么多了:2000年代是蠕虫肆虐的最佳时机,带Windows XP操作系统的数亿计算机都开始上网了,这个操作系统的不安全到可怕的地步,而操作它的用户习惯于点击欺诈病毒然后位置付费以便让可怕的弹出窗口走开。

从Windows XP Service Pack 2开始,微软对安全的态度变得认真多了,网络管理员对于锁定自己的网络也变聪明了很多,而用户至少变乖了点,知道不该点的东西不要点。尽管如此,正如上周末的事件表明,蠕虫仍然是个威胁,而且就像以往那样,每个人都想找个替罪羊。但这次却有了一个有趣的新目标:美国政府。

WannaCry时间线

微软总裁兼首席法务官在微软博客上面并没有任何的拐弯抹角(“WannaCrypt”是WannaCry的另一个名字):

始于英国和西班牙的恶意软件“WannaCrypt”迅速在全球传播,阻止用户访问数据除非他们用比特币支付赎金。攻击所利用的WannaCrypt漏洞源自从NSA偷来的漏洞。这个盗用在今年早些时候曾经有过公开报道。1个月前的4月14日,微软已经发布了安全更新对这一漏洞打补丁来保护客户。尽管这个可以保护打开Windows Updates的更新的Windows操作系统,但全球仍然哟荤多计算机没哟端上补丁。因此,医院、企业、政府和家庭的计算机都受到了感染。

Smith提到了几个关键日期,但把时间线搞对很重要,所以让我根据个人了解总结一下:

2001年:上述bug首次被引入Windows XP,从此驻留在Windows的每一个版本

2001至2015年:NSA在这中间的某个时候发现了这个bug,然后开发了一款名为EternalBlue(永恒之蓝)的漏洞利用程序,NSA可能用了永恒之蓝,也可能没用。

2012至2015年:据称一位NSA承包商偷走了NSA黑客工具库超过75%的工具

2016年8月:一个名为ShadowBrokers的组织公布了宣传出自NSA的黑客工具;该工具似乎出自Equation Group

2016年10月:上述提到的那家NSA承包商被指控偷窃NSA数据

2017年1月: ShadowBrokers将若干Windows漏洞利用程序放出来卖,其中包括了一个针对中小企业的零日漏洞利用(类似WannaCry里面的“永恒之蓝”),售价为250比特币(当时相当于22.5万美元)

2017年3月:微软在没有大张旗鼓的情况下对若干bug打了补丁,但是没有透露是谁发现的,这其中就有永恒之蓝,似乎是NSA向他们发出的警告

2017年4月:ShadowBrokers发布了新的一批漏洞利用,其中包括永恒之蓝,也许是因为微软已经对它们打了补丁(尤其是极大降低了零日漏洞利用的价值)

2017年5月:基于永恒之蓝漏洞利用的WannaCry发布,在其“杀戮开关”被无疑触发前扩散到了大约20万台计算机上;预计会有新的版本出现。

显然,恶意软件作者需要承担WannaCry的最终责任;希望他们最后会被逮住,并且按最大量刑起诉。

但这之后的事情就有点阴暗了。

责任扩散

这条时间线第一件要观察的事情是,就像所有的Windows漏洞利用一样,一开始要归咎的是微软。是微软开发了缺乏健壮安全模型的Windows,尤其是网络方面,尽管这家公司已经做了很多工作去修补,但许多根本性的缺陷依然还在。

那些缺陷里面并不是所有的都是微软的过错:对个人计算机的默认假设一直都是让应用无拘无束地访问整台计算机,所有限制的尝试都遭致抗议的浪潮。iOS建立了一种新的模式,应用被放进了沙盒里面,仅限于通过精心定义的钩子访问操作系统并对其进行扩展;但这一模式只是因为iOS是新的才有可能。但Windows却相反,它全部的市场力量均源自于市场现有的应用群,也就意味着过度放宽的权限无法在不破坏微软商业模式的情况下逆向撤销掉。

此外,事实上软件是很难的:bug不可避免,尤其是想操作系统这么复杂的东西更是难免。所以微软、苹果以及基本上任何尽责的软件开发者都会定期发布更新和漏洞修复;产品事后可以修复这一事实,不可避免地跟为什么它们需要第一时间加以修复是关联在一起的!

为此,需要指出的是,微软在2个月前并没有修复这一漏洞利用,了解这一点很重要。任何应用了3月份的那个补丁(默认情况下是自动安装的)的计算机都可以不受WannaCry的影响;Windows XP是个例外,但2008年微软就已经停止销售该操作系统了,并且在2014年停止了对它的支持(尽管如此,微软上周五还是发布了针对该漏洞的Windows XP补丁)。换句话说,管理自己计算机的最终用户以及IT组织也一样有责任。仅仅是保持更新关键安全补丁就能让他们保持安全了。

尽管如此,保持更新的代价依然很高,大型组织尤其如此,因为更新会破坏东西。这个“东西”也许是关键的业务线软件,可能会来自第三方供应商,外部承包商,或者自己内部写的;这些软件如此依赖于特定的OS版本本身也是个问题,所以你也可以把责任归咎到这些开发者身上。硬件及其关联的驱动程序同样如此:比方说有个故事说的是英国的国民医疗保健体系的MRI和X光机器只能运行在Windows XP上面,这是那些机器制造商制造的一个致命的错误。

简而言之,要指责的有很多;但有多少要归咎于这条时间线的中间段——政府的呢?

政府的责任

Smith在那篇文章写到:

这次攻击提供了政府囤积漏洞如此成问题的又一个例子。这是一种出现在2017年的新兴模式。我们已经通过WikiLeaks看到CIA保留的那些漏洞,现在从NSA偷来的这一漏洞已经影响到全世界。政府手上的漏洞利用一而再再而三地西楼到公共领域,导致了损失的广泛扩散。常规武器的一个相同场景是美军的战斧导弹被盗。

坦白说,这样的比较方式是荒谬的,即便你想引申一下,说WannaCry在医院等地方的影响其实是有可能造成实际伤害的(尽管比一场武器战争造成的伤害要小很多!)

首先,是美国政府制造了战斧导弹,但这个bug却是微软自己制造的(金边不是有意为之)。NSA做的只是发现了这个bug(然后利用了这个漏洞),这个区别很关键。寻找bug是很艰苦的工作,需要大量金钱和精力。那么为什么NSA煞费苦心要做这件事情就值得考虑了,而答案就藏在他们的名字里面:国家安全。还有,正如我们在Stuxnet(震网病毒,破坏了伊朗的核设施)等例子中看到那样,这些漏洞利用可以是非常强大的武器。

根本问题是这个:坚称NSA应该马上交出漏洞利用,实际上与要求NSA不要第一时间找出bug无异。毕竟,打上补丁的bug就没那么有价值了,不管是从(ShadowBrokers发现的)财务上来说还是从军事上来说均如此,这意味着NSA将没有理由投入时间和金钱去寻找漏洞。换句话说,替代的方案不是NSA在几年前应该通知微软永恒之蓝的事情,而是让那个漏洞继续不打补丁更长的时间(也许中国、俄罗斯等其他国家也会发现,毕竟NSA不是唯一一个寻找bug的组织)。

实际上,政府方面真正需要吸取的教训不是NSA应该告诉微软的QA团队,而是发生(永恒之蓝)泄漏这件事情:所以就像去年我就苹果与FBI之争的观点一样,政府通过命令或者贿赂的方式(而不是发现现有的漏洞利用)弱化安全的努力是错误的。这种方式跟Smith笔下的战斧导弹比喻更加契合,而鉴于攻击传播的无差别和即时性,因为这种做法受害最深的国家恰恰是那些可输掉的东西最多的国家(这次事件中国、美国和俄罗斯受害者最多)。

商业模式的责任

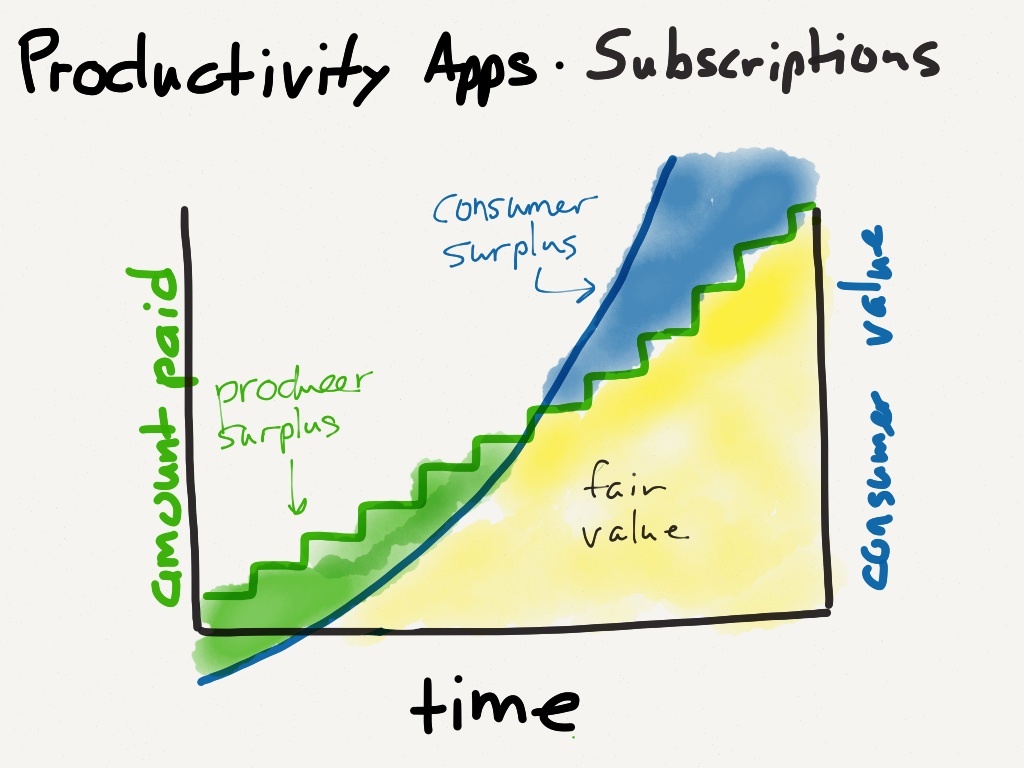

尽管如此,即便美国政府需要被指责的地方没有Smith说的那么多,与这些安全灾难将近20年的缠斗表明这里存在着一个系统性的失败,我认为这得回过头来追究商业模式的责任。除了各种技术和战略层面的因素以外,软件的致命缺陷在于,在这个行业的前几十年时间里,软件是按照预设价格出售的,不管是软件包还是授权的模式均是这样。

这就导致了各方有问题的动机以及糟糕的决策:

微软被迫支持多套不同的代码库,这个代价非常高昂而且困难,与任何财务激励都没有关系(因此,比方说,才会有了终止对Windows XP的支持)

第三方供应商坚持把特定版本的操作系统视为固定不变的对象:毕竟,Windows 7不同于Windows XP,而这意味着指定只能支持XP是可能的。此外,鉴于第三方供应商并没有升级自身软件的财务刺激(毕竟钱已经拿到手了),他们的这种做法只会变本加厉。

最成问题的影响在买家身上:计算机和相关软件被视为资本成本,也就是一次性付钱然后随时间来折旧摊销掉作为购买价值的实现。按照这种观点,持续支持和安全是独立于现有价值的额外成本;为此付钱的唯一理由是避免将来受到攻击,但发生的时间窗口和潜在的经济伤害是不可能预测的。

真相是软件以及安全永远都是未竟的事业。这样一来一次性付费就没有意义了。

SaaS作为拯救者

4年前我写过为什么订阅制对于开发者和最终用户来说都要更好,其背景是Adobe从软件套件模式的转移:

那篇文章说的是将Adobe的收入与用户获得的价值进行更好的匹配所带来的好处:服务的价格变低了,但随着时间的转移Adobe从中析取的价值与交付给用户的价值却更加一致。还有,正如我指出那样,“Adobe有很好的动机去维护应用,因为这样可以减少客户流失率,而用户则永远都能得到最新版本。”

这正是好的安全之必须:供应商需要保持自身应用(微软的情况就是操作系统)更新,而最终用户需要一直使用最新版本。此外,把软件当作服务来定价意味着它不再是资本成本,也就没有了随之而来的一次性付费假设:相反,这是一项包括维护在内的经常性支出,不管是由供应商还是最终用户来出(或者可能双方都要出)。

软件即服务,以及这一类服务的涌现,加上更宽泛的云计算,我当然认为这些是我们可以乐观的唯一最大的理由,WannaCry只是一个糟糕商业模式的苟延残喘(尽管消化掉所有的沉没成本并且所有资产全部摊销完毕可能还需要很长一段时间)。从长期来看,一般的企业或者政府在本地跑任何软件,或者在任何设备上存储任何文件都是没有什么理由的。一切都应该放到云端,不管是文件还是app,然后通过持续更新的浏览器来访问,按照订购制付费。这样一来激励机制就都归位了:用户同时为安全和实用性付费,而供应商也有动机去赚取。

就围绕而言,这家公司很长一段时间以来都在朝着这个方向演进:这家公司不仅把增长聚焦于Azure和Office 365上面,而且甚至其传统软件也一直是通过订阅式的产品来货币化的。尽管如此,这种以云为中心的模式对用户的锁定还是弱很多的,而在设备和服务的灵活性方面则要高得多:事实上,对于微软来说,尽管Windows安全问题实在令人头痛,但这些问题不可避免地要跟微软成为有史以来最赚钱的公司之一绑定在一起。

剩下的一大挑战将是硬件:软件使能设备的商业模式可能仍将是预付制,这意味着做安全是没有激励的;其代价将输出给像Mirai这样的僵尸网络的目标来承担。这方面预计不会有什么进展,会归咎到多方,这正是这类错配的商业模式导致的系统性崩盘的特点。