多家安卓手机厂商被曝忽视安全更新,改个日期就谎称装了补丁

编者按:《连线》杂志发表了一篇文章报道称,有研究实验室研究人员发现,许多安卓手机制造商不仅没有向用户提供补丁, 或者延迟几个月发布;甚至有时候也会告诉用户他们的手机固件是最新的, 但事实却是直接跳过了本该更新的补丁。文章由36氪编译。

长期以来,谷歌都在努力让数十家安卓智能手机制造商和数百家运营商,定期推送安全更新。 但当一家德国安全公司对数百台安卓手机的引擎进行调查时,发现了一个令人不安的新问题: 许多安卓手机制造商不仅没有向用户提供补丁, 或者延迟几个月发布;甚至有时候也会告诉用户他们的手机固件是最新的, 但事实却是直接跳过了本该更新的补丁。

上周五, 在阿姆斯特丹举行的“Hack in the Box”黑客安全大会上, 安全研究实验室(SRL)的研究人员卡尔斯滕·诺尔( Karsten Nohl )和雅各布·莱尔( Jakob Lell )计划展示两年来对数百台安卓手机操作系统代码进行反向工程的结果,他们煞费苦心地检查每台手机是否真的包含了其设置中显示的安全补丁。 他们发现所谓的“补丁缺口”: 在许多情况下, 某些厂商的手机会在某个特定时间告诉用户,他们拥有安卓的所有安全补丁, 而实际上, 从那个时间开始, 手机中缺失了多达12个补丁——使得手机容易受到众所周知的黑客技术的攻击。

“我们发现,补丁声明与设备上安装的实际补丁程序之间存在差距。对于某些设备而言,差距很小,而对另一些设备来说,差距非常大,”诺尔说,他是一位著名的安全研究人员,也是SRL的创始人。诺尔说,在最坏的情况下,安卓手机制造商故意歪曲设备上次发补丁的时间。“有时候,这些家伙只是更改日期,而不安装任何补丁程序。可能是出于市场营销的原因,他们只是将补丁级别设置为几乎是一个任意的日期,只要看起来最好就行。”

针对2017年发布的每个安卓补丁,SRL都测试了1200部手机的固件,这些手机来自十几家手机制造商。这些设备有些是由谷歌自己制造的,还有主要的安卓手机制造商制造的,如三星、摩托罗拉和HTC等,也包含了中兴和TCL等知名度较低的中国手机制造商制造的。他们的测试发现,除了像Pixel和Pixel 2这样的谷歌旗舰手机之外,即使是最顶级的手机厂商有时也声称安装了实际没有安装的补丁。而较低级别的制造商的记录,则更加混乱。

诺尔指出,这个问题比制造商仅仅忽视修补旧设备更糟糕,这是一个普遍现象。相反,他们告诉用户他们安装了实际上没有安装的补丁程序,这造成了一种虚假的安全感。“我们发现有几家手机制造商没有安装一个补丁程序,而是将补丁程序的日期提前了几个月,”诺尔说。“这是蓄意的欺骗,还好这种行为并不常见。”

诺尔认为,更常见的情况是,索尼或三星等公司会意外而错过一两个补丁。但在其他情况下,结果很难解释: SRL发现,三星的一款手机(2016 J5)非常诚实地告诉用户它安装了哪些补丁程序,哪些仍未安装,而三星的2016 J3则声称,缺少2017年发布的所有安卓补丁程序中的12个,其中2个被业内视为对手机安全“至关重要”。

考虑到这种隐藏的不一致性,“用户几乎不可能知道实际安装了哪些补丁程序,”诺尔说。为了解决补丁程序透明性缺失的问题,SRL实验室还发布了一个安卓应用程序SnoopSnitch的更新,允许用户检查手机代码以了解其安全更新的实际状态。

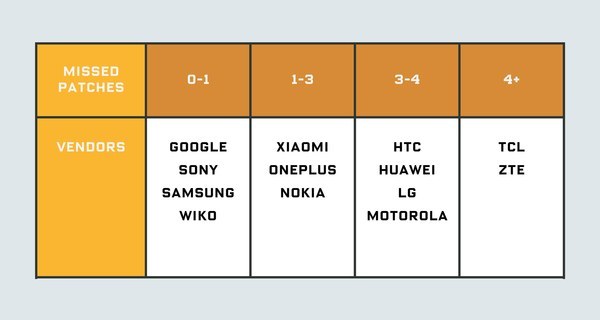

在对测试的每个手机制造商的每部手机的结果进行平均后,SRL 实验室制作了以下图表。该图表根据手机制造商在2017年补丁声明与实际情况的符合程度将手机制造商分为三类,重点仅放在2017年10月或以后收到至少一个补丁程序的手机上。包括小米和诺基亚在内的安卓主要手机制造商的手机平均缺失1到3个补丁,甚至HTC、摩托罗拉和LG等主要供应商也缺失了他们声称已安装的3到4个补丁。但榜单上表现最差的公司是中国公司TCL和中兴通讯,他们所有的手机都有超过4个补丁是他们声称已经安装了,但没有安装。

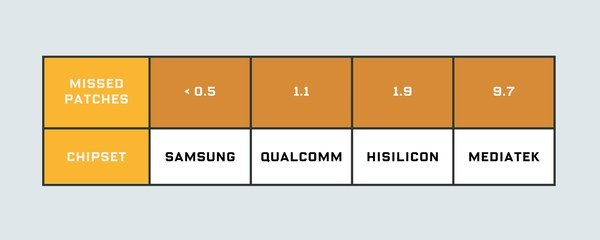

SRL还指出,芯片供应商可能是缺少补丁的一个原因:三星处理器的手机很少会无声无息地跳过补丁,而使用台湾联发科芯片的手机平均缺少9.7个补丁。在某些情况下,这可能只是因为便宜的手机更有可能跳过补丁,而且更倾向于使用更便宜的芯片。但在其他情况下,这是因为在手机的芯片上而不是操作系统中发现了bug,而且手机制造商依赖芯片制造商提供补丁。因此,从低端供应商那里获得芯片的廉价手机继承了这些供应商丢失的补丁。诺尔说:“经验教训是,如果你选择一个更便宜的设备,你最终会处于这个生态系统维护得不太好的地方。”

当《连线》杂志联系到谷歌时,该公司对SRL的研究表示赞赏,但回应指出,SRL分析的一些设备可能不是安卓的认证设备,这意味着它们不符合谷歌的安全标准。他们指出,现代安卓手机具有安全功能,即使存在未修补的安全漏洞,也难以破解。他们认为,在某些情况下,设备可能缺少补丁程序,是因为电话供应商只是简单地从手机中删除一个易受攻击的功能,而不是对其进行修补,或者手机一开始就没有该功能。该公司表示,正在与SRL实验室合作,进一步调查其发现。“安全更新是用来保护安卓设备和用户的许多方法之一,”安卓产品安全主管斯科特·罗伯茨( Scott Roberts )补充道。“内置平台保护(如应用程序沙箱)和安全服务(如Google Play Protect )也同样重要。这些安全层,再加上安卓生态系统的巨大多样性,促成了研究人员的结论,即远程开发安卓设备仍然具有挑战性。”

针对谷歌声称某些补丁程序可能是不必要的,因为易受攻击的功能从手机中丢失或由于易受攻击而被删除,诺尔反驳说,这些情况非常罕见。“这绝对不是一个重要的数字,”他说。

更令人惊讶的是,诺尔同意谷歌的另一个主要观点:利用安卓手机缺失的补丁来攻击安卓手机远比听起来难。即使是没有可靠修补记录的安卓手机,也仍然受益于安卓更广泛的安全措施,如地址空间布局随机化(自安卓 4.0 (棒棒糖)以来,它对程序在内存中的位置进行了随机化,使恶意软件更难利用手机的其他部分)和沙箱(沙箱限制恶意程序访问设备的其他部分)。

这意味着,大多数黑客技术(称为漏洞利用)都需要利用手机软件中的一系列漏洞,而不仅仅是一个缺失的补丁,才能完全控制目标安卓手机。“即使你错过了某些补丁,它们也有可能没有以某种方式对齐,从而让你利用它们。”诺尔说。

因此,他说,安卓手机经常被更简单的方案黑客攻击,是因为流氓应用程序进入Google Play Store,或者诱使用户从Play Store之外的其他来源安装它们。“只要人类容易上当受骗,安装免费或盗版的恶意软件,犯罪分子就很可能会趁虚而入,”诺尔说。

然而,国家支持的高级黑客对安卓设备进行更有针对性的攻击,可能是另一回事。在很大程度上,诺尔认为他们可能使用零日漏洞(根本不存在补丁程序的秘密可黑漏洞),而不是已知但未修补的漏洞。但在许多情况下,他们可能会在手机中使用已知但尚未修补的错误,同时存在零日漏洞;作为一个例子,他提到间谍软件FinFisher,它在某个时候利用了已知的安卓漏洞“Dirty COW”,此外还利用了它自己新的零日漏洞。

诺尔引用了“纵深防御”的安全原则,即安全会在多层次上得到最有效的实施。而每个丢失的补丁都可能少一层保护。你永远不应该让攻击者变得更容易,因为在你看来,这些漏洞本身并不构成风险,但这些漏洞可能是别人拼图的一部分,”诺尔说。“纵深防御意味着安装所有补丁。”

原文链接:https://www.wired.com/story/android-phones-hide-missed-security-updates-from-you

编译组出品。编辑:郝鹏程